此篇图文为抓包初级教程,方便入门的人熟悉抓包调试;当然,作为老手,也可温故而知新。

中间人攻击(MITM,Man-In-The-Middle)

中间人攻击顾名思义,就是在客户端 A 和服务端 B 之间,插入一个中间人 C,以此截取明文内容。具体做法是劫持 A 往 B 的连接到 C 上,让 A 以为自己在和 B 通讯,而实际上是在和 C 通讯,C 再建立和 B 的连接,作为中间人在 A 和 B 间转发内容。

问:抓包软件有哪些?

答:IOS平台:Thor[已下架],Http Catcher,Stream,Storm Sniffer、Surge,QuantumultX,Loon、ProxyPin… Win平台:Fiddler,Charles… 安卓平台:Http Capture

问:抓包的作用是什么?

答:方便网络调试,如制作签到脚本,短时间体验某些App的Svip、抓包想要的图片或视频资源

问:为什么我抓出来的响应都是乱码的?

答:目前,随着应用开发的不断完善,越来越多的应用开发者将消息传输加密了

问:加密的方式有哪些呢?

答:JWT,服务端验证,消息体AES加密,时间验证,禁止MIMT…

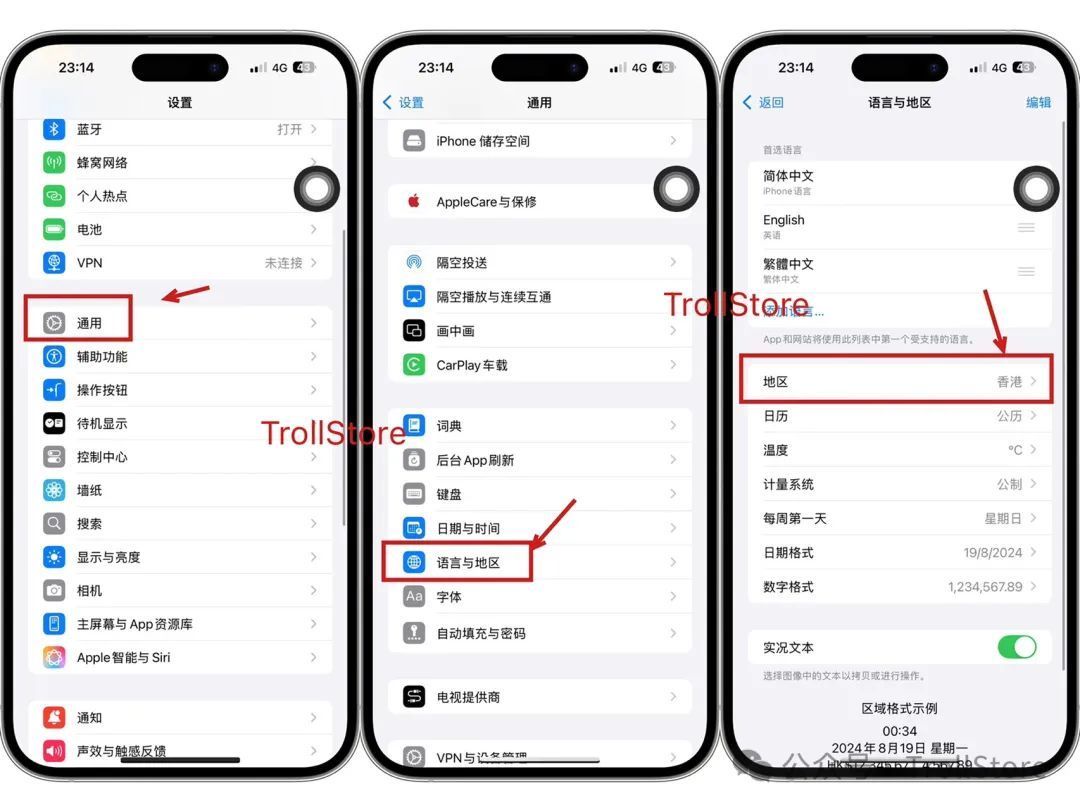

问:无法抓包,我还想体验应用的VIP怎么办?

答:

网球APP安装过程这里就不再赘述了[抓包可使用免费Stream代替],需要注意的是,首先开启HTTPS解密,然后安装并信任证书,最后信任根文件,如下图所示。

实战演练(这里以【云听】APP为例,作为抓包练习的对象)

第一步:打开网球,开启抓包

下载并打开云听,二次启动出现开屏广告后,返回网球,并关闭抓包,抓包过程中,【云听】应用的相关页面如下图所示:

第二步:返回网球,寻找关键消息

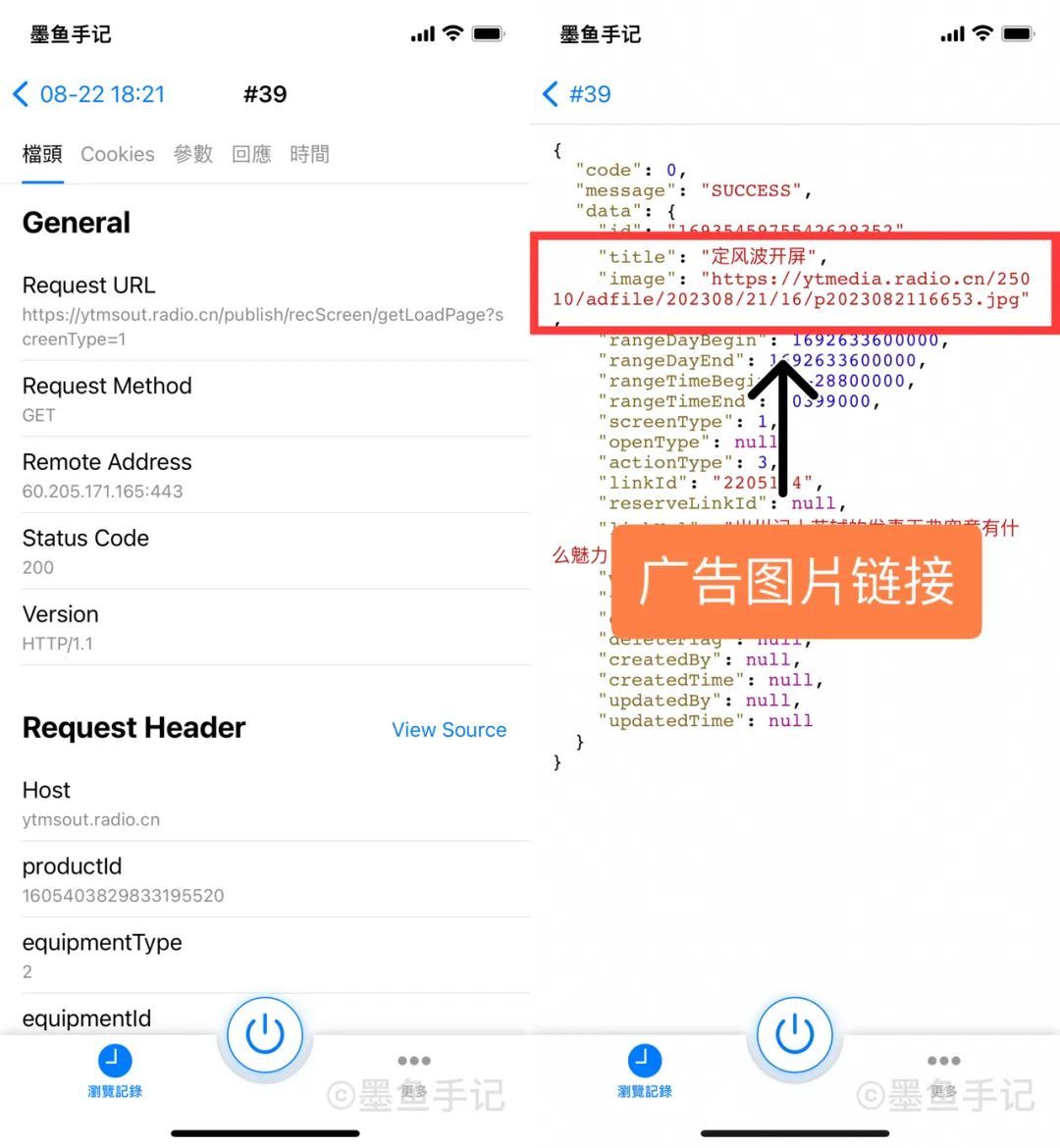

在网球的抓包列表中,搜寻开屏广告的图片,如下左图所示,然后复制开屏图片的链接,进行全局搜索响应体,Tab切换到Body,如下右图所示:

找到路径/publish/recScreen/getLoadPage,进行【左滑】->【更多】->【新建黑名单】操作,如此便完成了网球屏蔽云听app开屏广告的操作。

第三步:查看核对消息体

Http Catcher中查看开屏请求的消息体,如下图所示,可以看到,APP本身向服务器请求广告,服务端返回了广告图片的链接,如此,你每次打开云听时,便会出现开屏广告。

第四步:正则匹配屏蔽

从上面得知开屏广告的请求链接为:

https://ytmsout.radio.cn/publish/recScreen/getLoadPage?screenType=1

有了此链接,便可以制作QuantumultX规则去屏蔽它,如下所示:

[rewrite_local]

# > 云听开屏广告屏蔽@ddgksf2013

^https?:\/\/ytmsout\.radio\.cn\/publish\/recScreen\/getLoadPage\?screenType=1 rul reject-200

[mitm]

hostname = ytmsout.radio.cn

Tips: 墨鱼去开屏2.0已包含上面规则:

https://github.com/ddgksf2013/Rewrite/raw/master/AdBlock/StartUp.conf

至此,云听APP开屏广告屏蔽抓包完成。最后,我们再回顾下整个抓包的流程:

第一步:打开网球,开启抓包

第二步:返回网球,寻找关键信息

第三步:查看核对消息体

第四步:制作对应代[]理APP的屏蔽规则

423下载站

423下载站

评论前必须登录!

立即登录 注册